18 de noviembre de 2025

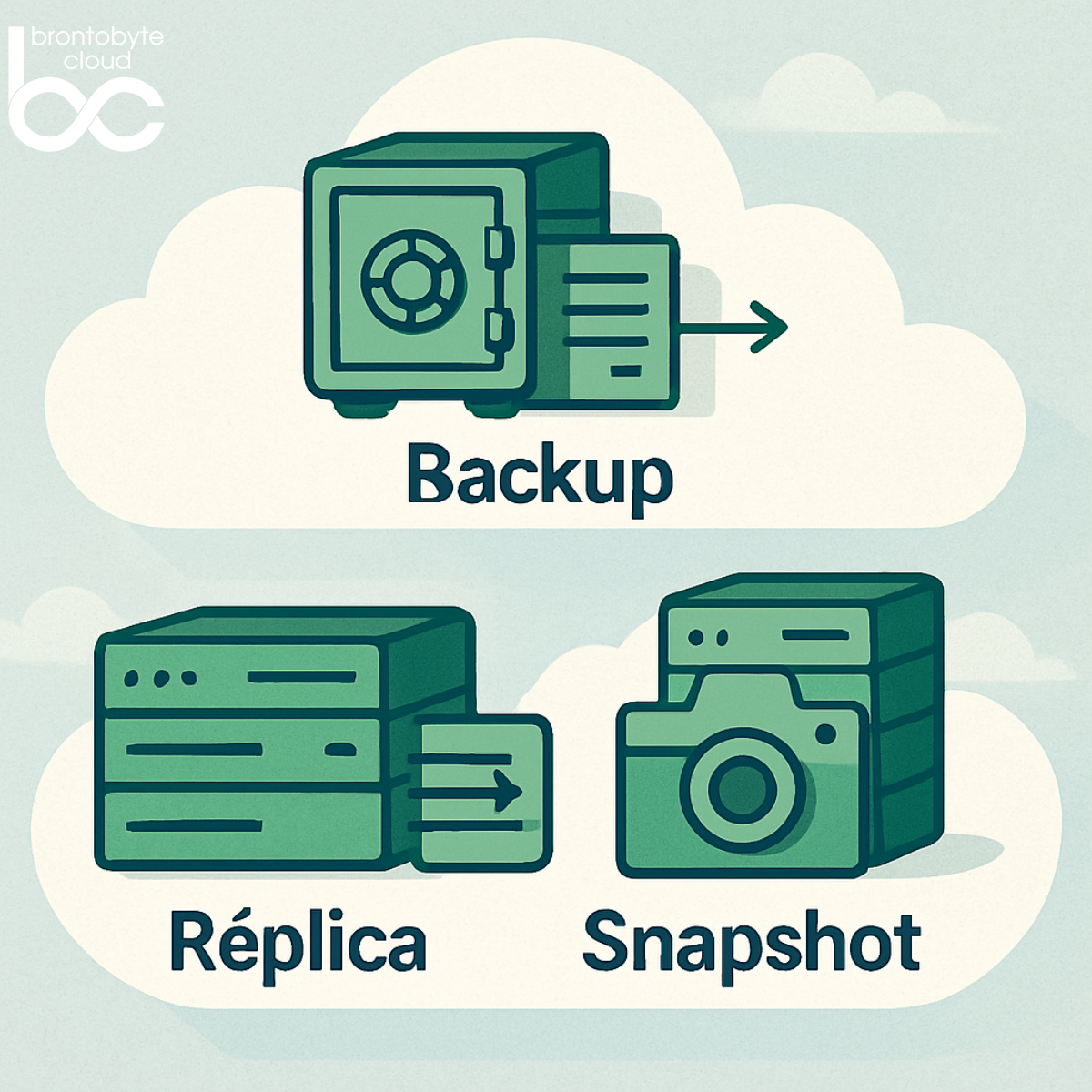

En un entorno donde los datos crecen a un ritmo imparable, tener solo una capa de protección ya no es suficiente . Las empresas más preparadas combinan varias tecnologías para garantizar que, ante cualquier incidente, puedan recuperar su información y volver a operar con rapidez. Pero… ¿realmente sabemos cuándo usar un backup, cuándo recurrir a la réplica y cuándo confiar en un snapshot? En este artículo te lo explicamos de forma clara, práctica y sin alarmismos. Tres conceptos, tres funciones diferentes y un objetivo común: mantener tus datos siempre disponibles y protegidos. Organizaciones con entornos críticos, cargas de trabajo en crecimiento y equipos IT buscan soluciones claras, estables y fáciles de gestionar desde una sola consola. Por eso queremos ayudarte a entender cada capa y cómo pueden complementarse para reforzar la resiliencia digital de tu empresa sin aumentar su complejidad. 1. Backup: tu copia segura a largo plazo Los backups son la base de cualquier estrategia. Permiten conservar versiones históricas y recuperar información ante errores, incidentes o pérdidas accidentales. Son copias completas o incrementales almacenadas en un repositorio independiente. Cuándo usar backups Cuando necesitas recuperar información histórica (archivos, máquinas virtuales, configuraciones). Para cumplir normativas y auditorías que exigen conservar los datos meses o años. Para protegerte frente a errores humanos , corrupción de datos o ataques donde los archivos quedan inutilizables. Ventajas Permiten recuperar versiones antiguas. Son independientes del entorno de producción. Útiles para restauraciones completas o granulares. Limitaciones El proceso de restauración puede ser más lenta que otras tecnologías. No están pensados para ofrecer continuidad inmediata del servicio. Cómo ayuda Brontobyte Cloud Nuestro almacenamiento está optimizado para backups, con cifrado, retención flexible, alta disponibilidad y soporte experto. Contamos con ENS (Esquema Nacional de Seguridad) e ISO , que garantiza estándares sólidos en seguridad y gestión de datos. Piensa en el backup como tu caja fuerte histórica: puedes volver atrás en el tiempo cuando lo necesitas. En Brontobyte Cloud acompañamos a tu equipo para que estas tareas sean claras, automatizadas y sostenibles a largo plazo. 2. Réplica: tu sistema gemelo siempre listo para activarse La réplica crea una copia de tus máquinas o sistemas hacia un entorno secundario, normalmente un cloud o un site alternativo. Si la infraestructura principal falla, puedes mantener la operación desde este “entorno gemelo”. Cuándo usar réplicas Cuando necesitas continuidad del negocio en caso de caída del entorno principal. Para reducir al mínimo el RTO (tiempo de recuperación) y volver a operar rápidamente. En entornos críticos: ERPs, aplicaciones financieras, producción, base de datos, etc. Ventajas Recuperación casi instantánea: el sistema réplica puede arrancar en minutos. Ideal para planes de Disaster Recovery . Mantiene la continuidad operativa, aunque la infraestructura principal falle. Limitaciones No sustituye a los backups: la réplica reproduce cambios, incluso los errores. Requiere recursos y conectividad entre los dos entornos compatible. Cómo ayuda Brontobyte Cloud Ofrecemos entornos preparados para réplicas rápidas y estables, integradas con Veeam y gestionadas por nuestro equipo técnico. Te ayudamos a diseñar, implementar y probar escenarios reales de recuperación. La réplica es tu plan B activo: un entorno gemelo que toma el relevo cuando el principal se detiene. 3. Snapshot: una foto rápida del estado actual El snapshot captura el estado de una máquina virtual, volumen o aplicación en un momento en concreto. Es ideal para cambios inmediatos, pero no está pensado para conservación a largo plazo. Cuándo usar snapshots Antes de actualizar un sistema o aplicar un parche. Para desarrollos, pruebas o cambios rápidos. Cuando necesitas “congelar” un estado temporal por seguridad. Ventajas Crear y revertir snapshots es muy rápido. Excelente para minimizar riesgos en tareas técnicas. Limitaciones No son copias independientes: dependen del almacenamiento original. No sirven como estrategia de protección a medio o largo plazo. Si se acumulan, pueden afectar al rendimiento. Cómo ayuda Brontobyte Cloud Nuestra infraestructura cloud permite snapshots flexibles y eficientes, integrados con soluciones de backup y réplica para que todas las capas trabajen de forma coordinada. El snapshot es una foto instantánea: útil para cambios rápidos, pero no para mantener tu historial. Las tres tecnologías se complementan, no compiten Snapshot → Protección rápida ante cambios inmediatos. Backup → Protección completa y duradera de la información. Réplica → Continuidad del negocio garantizada ante fallos o desastres. Juntas forman una estrategia robusta que protege tus datos desde todos los ángulos. En Brontobyte Cloud diseñamos arquitecturas que integran las tres, evitando sobrecostes y asegurando que cada capa cumple su función. Además, nuestro equipo técnico trabaja contigo para dimensionar correctamente, automatizar procesos y reducir tiempos de recuperación. Conclusión: La resiliencia no depende de una sola tecnología, sino del equilibrio entre varias capas bien diseñadas y gestionadas. En Brontobyte Cloud ayudamos a empresas de todos los tamaños a construir estrategias de protección completas, claras y alineadas con sus necesidades reales, respaldadas por certificaciones ENS (Esquema Nacional de Seguridad) e ISO/IEC 27001, que avalan la seguridad y calidad de nuestros servicios. Y lo mejor: Puedes disponer de backup, réplica y snapshot gestionadas desde una sola consola, con soporte experto y acompañamiento cercano. Tu información es uno de los activos más valiosos de tu organización. Protegerla de forma sólida y tranquila es posible… y estamos aquí para ayudarte en cada paso. Cuando tus datos están bien protegidos, tu negocio avanza con más tranquilidad, seguridad y confianza. Y en esa misión, estamos para ayudarte. Conoce más sobre BRONTOBYTE CLOUD - https://www.brontobytecloud.com/