¿Qué características debes valorar en un servidor cloud?

En el presente son muy pocas personas que dudan que el ahora y el futuro de la informática debe pasar por el cloud, en todas sus modalidades. Cada vez, más profesionales y empresas, optan por la utilización del cloud, ya que es mucho más cómodo y puede generar más confianza que ocuparse de la adquisición y el mantenimiento de servidores propios en sus facilidades e instalaciones.

Ahora bien, no todos los servicios de cloud computing son iguales y a la hora de escoger un proveedor para albergar nuestros servidores en la nube, merece la pena examinar qué es lo que nos pueden ofrecer en términos de rendimiento, disponibilidad o capacidad de escalar.

Estas son las características que debe ofrecernos esa compañía que quiera albergar nuestros datos en su plataforma.

Personalización. Que se adapte a tus necesidades. De poco sirve tener un servidor en la nube si no te ofrece las ventajas inherentes a cualquier infraestructura cloud: esto es, que pueda escalar (o desescalar) en función de lo que necesitas en cada momento y que puedas configurar el tipo de máquina que quieres utilizar

Pago por uso. Dependiendo de tus necesidades, a la hora de contratar un servidor cloud puede resultar interesante pagar una tarifa mensual fija determinada por una tarea concreta (por ejemplo, hospedar tu intranet), o pagar solo por lo que utilizas.

Pagar por lo que solo te necesitas es interesante si tienes que validar un proyecto, probar una aplicación, realizar consultas contra una BBDD para una tarea determinada…etc. pero no se trata de una actividad continuada en tus procesos de negocio. Cuando esa tarea concreta ha finalizado, puedes limitarte a «pagar la cuenta» y «archivar» ese servidor hasta que lo vuelvas a necesitar.

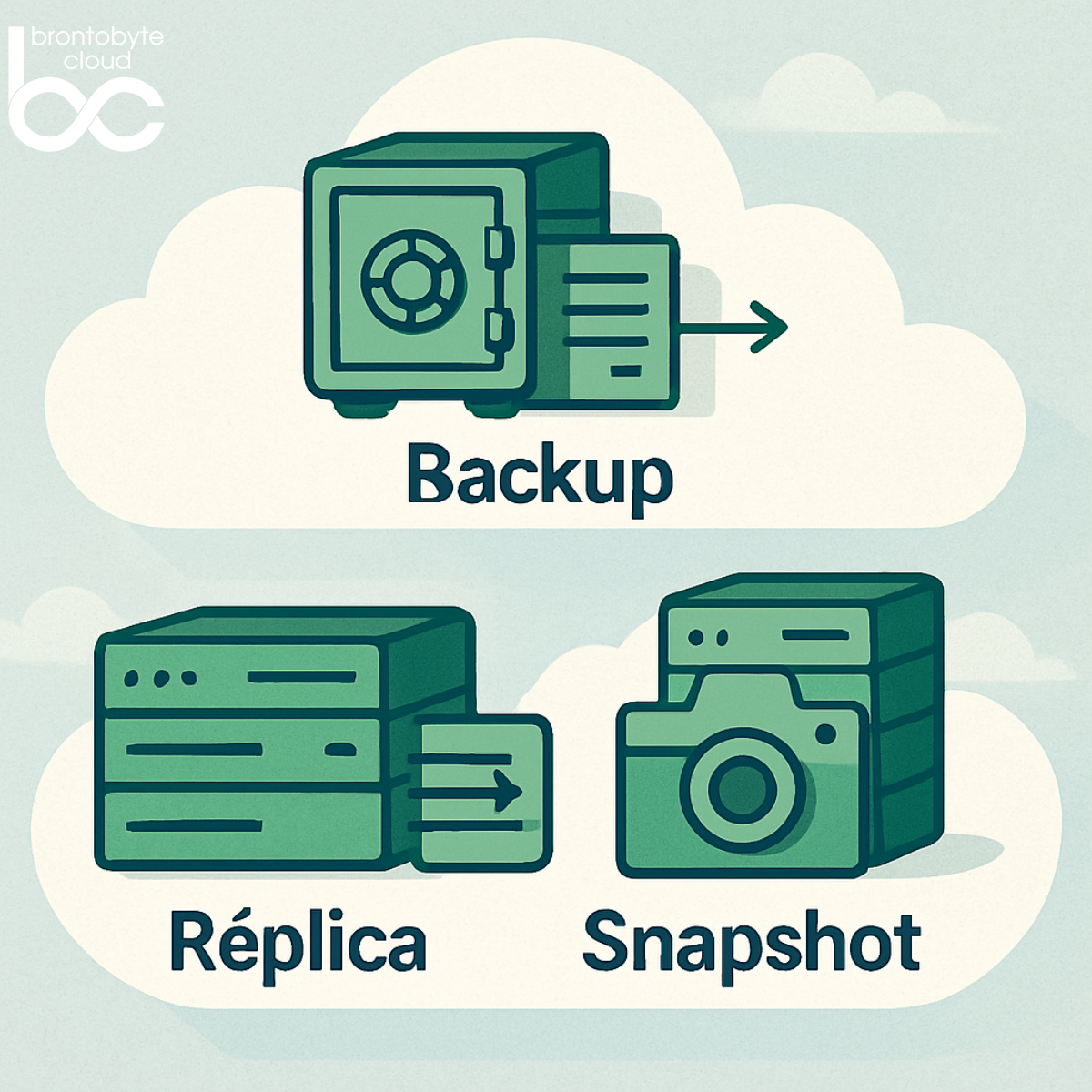

Alta disponibilidad y seguridad garantizada. Uno de los elementos que más peso deben tener a la hora de contratar un servidor cloud es el de la

disponibilidad garantizada. En este caso, hay que tener en cuenta que por sus características, no deberíamos aceptar ningún proveedor que no sea capaz de ofrecernos una

disponibilidad por debajo del 99% (los mejores aseguran una disponibilidad del 99,99999%), lo que implica un «down time» de menos de una hora al año.

Capacidad de elección. Si en lugar de tener que instalar el sistema operativo que nos interesa, nuestro proveedor nos ofrece la posibilidad de hacerlo con un clic, mucho mejor. Lo habitual es que la mayoría de las compañías ofrezcan a sus clientes automatizar el despliegue de servidores Windows o de distintas distribuciones de Linux.

Un paso más lo dan aquellos que además entran en verticales concretos, como por ejemplo Prestashop en el caso del comercio electrónico, WordPress como CMS con el que gestionar contenidos on-line, o incluso, tecnología de despliegue de contenedores como Docker, que facilitan el desarrollo de aplicaciones en la nube.

Escoger el mejor servidor cloud no es complicado, pero tienes que tener en cuenta de que cuentas con un proveedor adecuado. Uno capaz de garantizar que se va a adaptar siempre a tus necesidades y que no te va a fallar.